반응형

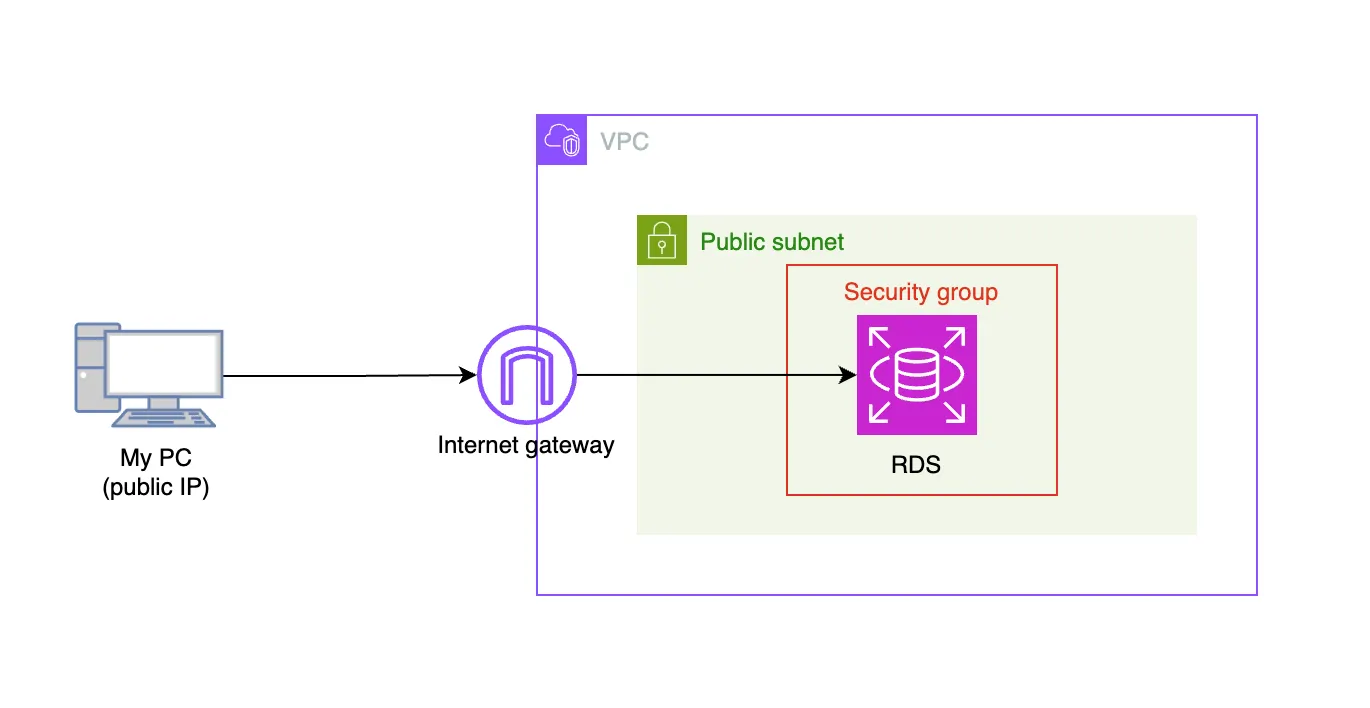

가끔씩 개인프로젝트에서 RDS를 테스트할 때, 아래 그림처럼 public subnet에 RDS를 생성합니다. 그리고 RDS는 저만 접속할 수 있도록 RDS security group inbound에 제 IP만 설정합니다.

개인 프로젝트는 개인 비용으로 AWS를 사용하기 때문에 최대한 비용을 최소하하여 리소스를 생성합니다. RDS를 private subnet에 생성하려면 NAT gateway 등 추가 비용이 발생하므로, default vpc의 public subnet에 RDS를 생성합니다.

테라폼에서는 data "http"를 사용하여 security group inbound에 내 PC IP 설정을 자동화할 수 있습니다. https://api.ipify.org를 호출하면 내 PC의 IP가 반환되는데, 이 값을 security group inbound에 설정하면 됩니다.

data "http" "my_ip" {

url = "https://api.ipify.org?format=text"

}

resource "aws_security_group" "aurora" {

name = "aurora-mysql"

ingress {

description = "MySQL access from my IP"

from_port = 3306

to_port = 3306

protocol = "tcp"

cidr_blocks = ["${chomp(data.http.my_ip.response_body)}/32"]

}

}반응형

'전공영역 공부 기록' 카테고리의 다른 글

| RDS S3 Import/export (0) | 2025.11.09 |

|---|---|

| 데이터베이스 성능 벤치마크할때 사용하기 좋은 TPC-H (0) | 2025.11.08 |

| AWS Auto Scaling Group 배포 전략 (0) | 2025.10.12 |

| Argo CD v3.2 업데이트 내용: Application path에서 "." 또는 ""(공백)을 더 이상 사용할 수 없습니다. (0) | 2025.10.09 |

| AWS Auto Scaling group을 이용한 EC2인스턴스 배포 파이프라인 작성 방법 (0) | 2025.10.09 |