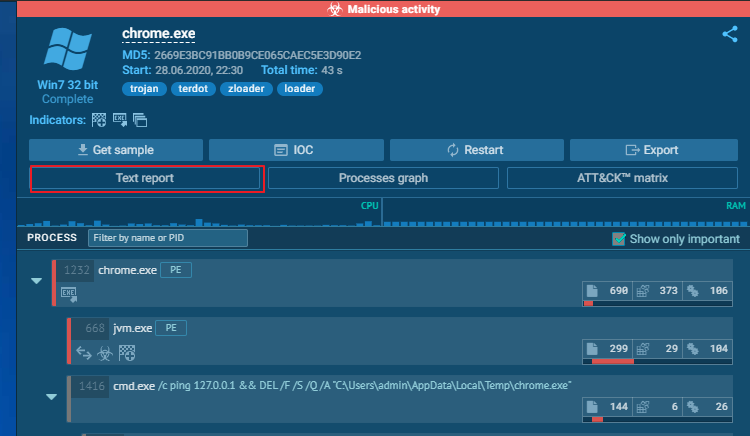

1. 샌드박스란? 샌드박스(SandBox)란 가상PC에 악성코드를 실행하고 행위를 기록하는 시뮬레이션 도구입니다. 실제로 사용하고 있는 PC에 악성코드를 사용하면 감염이 됩니다. 이 문제를 해결하기 위해 감염이 되어도 상관없는 가상PC가 나오게 되었습니다. 샌드박스는 가상PC를 기반으로 만들어진 프로그램으로 악성코드가 가상PC에 실행하면서 변화되는 행위를 자동으로 기록을 남기고 분석합니다. 각 백신기업은 샌드박스 프로그램을 구현한 제품이 있습니다. 2. 백신기업이 샌드박스를 공개하지 않은 이유 백신기업 샌드박스는 공개가 되어 있지 않으므로 일반인은 사용할 수 없습니다. 공개하지 않은 이유는 회사의 밥벌이인 이유도 있지만 공개되면 악성코드 개발자가 샌드박스를 분석하고 탐지를 회피하는 악성코드를..